Dans le cadre de la semaine du numérique se déroulant en Wallonie du 22 au 28 avril, je vais animer une mini cryptoparty à Liège. Ce fut donc l’heure pour moi de dépoussiérer des projets d’articles que j’avais en court pour mon manuel de la vie privée. Voici donc un petit article sur les bases du logiciel TrueCrypt.

![]()

Vous avez certainement déjà eu besoin de protéger certaines de vos données. De les protéger avec un mot de passe, et de les rendre inaccessible à la majeure partie du monde. TrueCrypt permet ce genre de choses.Truecrypt est un petit programme compatible tout système d’exploitation permettant de créer des disques durs et containers entièrement cryptés, que vous déverrouillez avec un mot de passe unique. Son utilisation est rapide à prendre en main. Vous pouvez le télécharger en cliquant ici.

TrueCrypt est, par défaut, en anglais. Bien que j’utilise la version anglaise à la maison, il existe un moyen de le mettre en français, pour les utilisateurs de Windows. La traduction ne semble pas par contre, annoncée comme complète. Je conseille TrueCrypt aux autres méthodes de cyptage pour deux raisons : la première est que TrueCrypt est un logiciel libre, et en deuxième lieu, il fonctionne sur la majeure partie des systèmes (Windows, Linux, Mac,..) et les données sont donc facilement transportables d’un ordinateur à un autre, quelque soit le système d’exploitation.

Créer et utiliser un volume crypté:

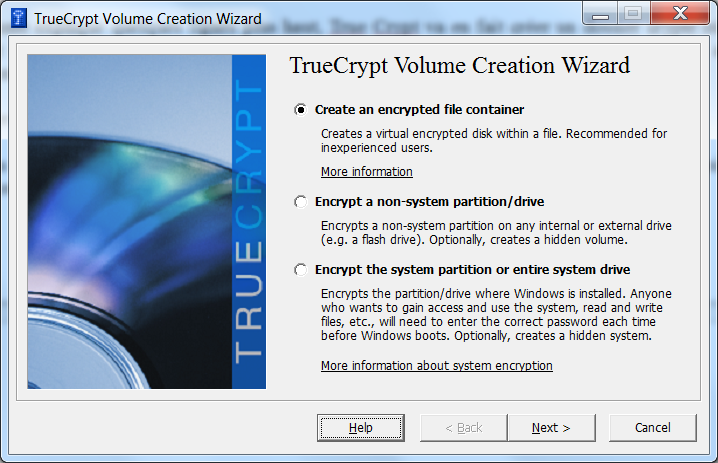

Dans l’interface principale, cliquez sur Create Volume (créer un Volume). Vous allez avoir trois options qui s’offrent à vous :

- Create an encrypted file container :

Comme expliqué quelques lignes plus haut, True Crypt va en fait créer un dossier crypté où vous allez stocker tout sorte de données. Pour y accéder, il créera un lecteur virtuel, et on y accède comme si on accédait à une clé USB, disque dur,… Je m’attarderai sur la première option, afin devous faire découvrir le programme, et une fois que vous aurez l’outil en main n’hésitez pas à passer aux suivantes. - Encrypt a non-system partition/Drive:

Cette option sert à faire de même, mais à l’échelle d’un disque dur, d’une clé usb,… - Encrypt the system partition or entire system drive:

Ici, vous cryptez votre système en entier. Vous devrez rentrer un mot de passe lorsque votre système démarrera lorsque vous allumerez votre ordinateur.

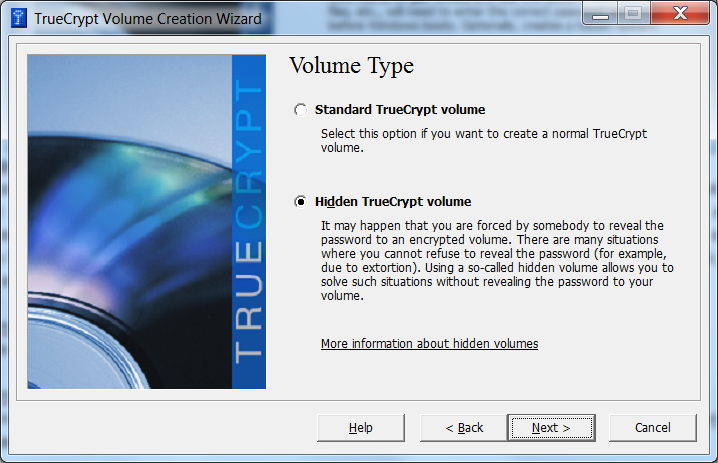

Ici, j’ai donc cliqué sur la première option, à savoir « Create an encrypted file container ». J’ai donc accès à deux options : le volume standard, ou le volume caché (Hidden). Ce dernier permet de faire un container caché dans un premier container. Personnellement je ne l’ai jamais utilisé, mais si vous possédez des données extrêmement sensibles, cela pourrait peut être vous être utile. Je vais rester sur la première option.

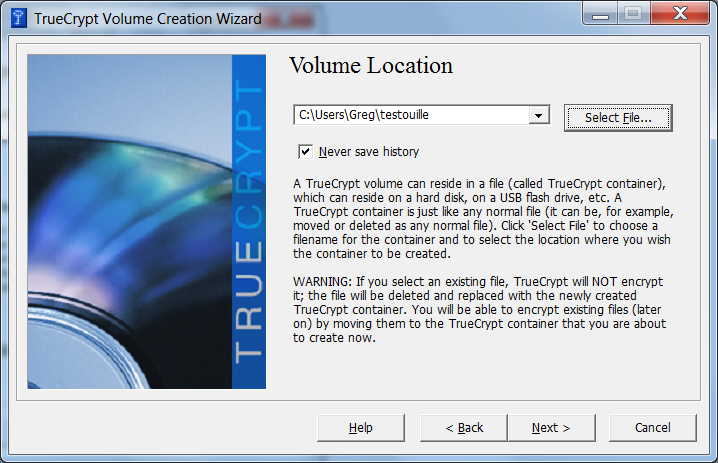

Ici, vous allez décider de l’emplacement ou vous allez stocker votre container. Par défaut, il se mettra dans votre dossier utilisateur. J’ai nommé mon fichier, pour l’exemple, testouille. A savoir que Truecrypt, si vous sélectionnez un de vos fichiers à ce moment du processus, le supprimera et créera un container crypté au nom de celui-ci.

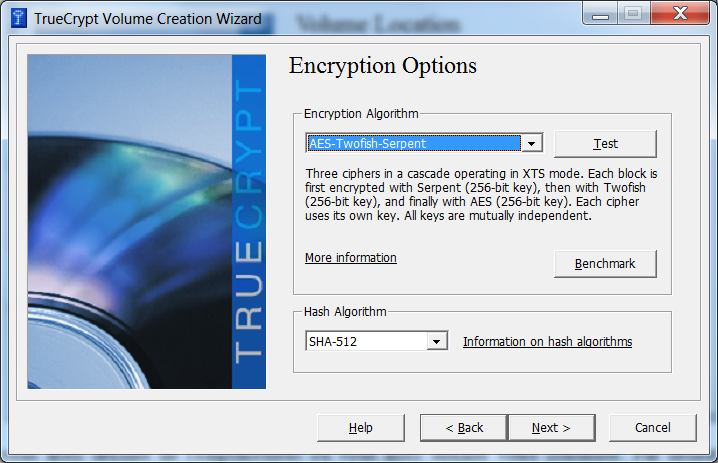

Nous en voici au choix de la méthode de cryptage. Je ne vais pas donner une explication détaillée sur les méthodes d’encryptage, mais si vous êtes intéressé par le sujet, pléthore de sites internet en parlent, et vous pouvez déjà avoir un bref aperçu sur le site de TrueCrypt. Pour ma part j’utilise la méthode que vous voyez à l’écran qui crypte les données plusieurs fois avec plusieurs protocoles différents. De même, pour les algorithmes de hashage (en gros cela permet de vérifier l’intégrité de votre fichier, par exemple si le hash ne correspond pas à ce qui est annoncé, c’est que le fichier a été modifié), j’utilise toujours SHA.

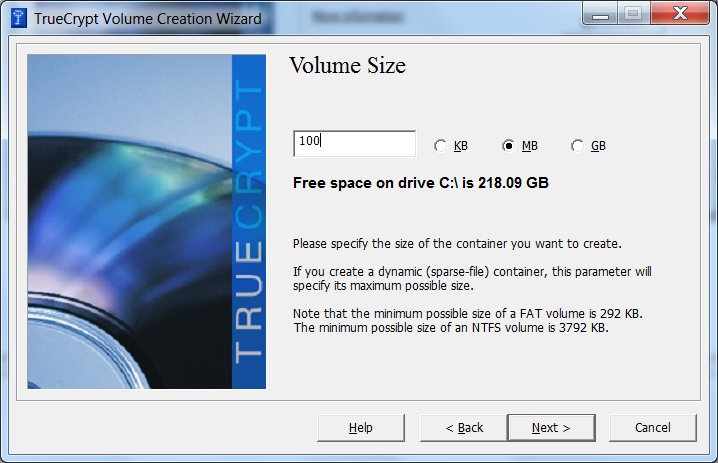

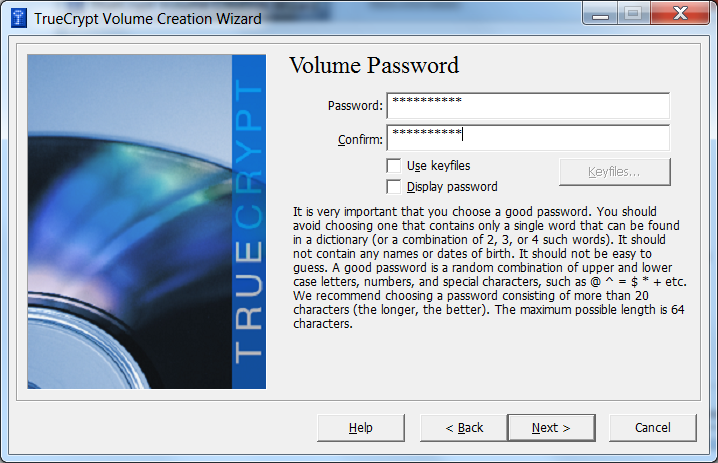

Cette étape-ci consiste à spécifier la tailler de votre dossier crypté. Dans l’exemple que vous voyez, je viens d’allouer 100 MO d’espace à mon dossier ‘testouille’. Dans la capture d’écran suivante vous arrivez à l’étape du mot de passe. Ici, vous trouverez une option supplémentaire : use key file. Cette option permet en fait d’utiliser un fichier comme clé supplémentaire pour ouvrir votre container. Vous pouvez utiliser un fichier existant ou un créer un fichier aléatoire à cette fin. Mais attention, si vous supprimez ou perdez ce fichier, votre container ne sera plus utilisable, donc faites en une sauvegarde en lieu sûr !

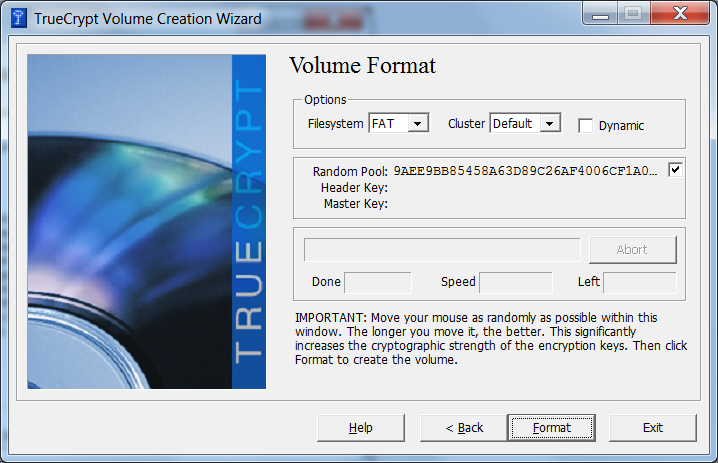

La dernière étape, avant la création de votre container, est de rajouter un peu d’entropie dans votre clé de cryptage. Pour se faire, sur la capture suivante, un endroit nommé ‘random pool’. Passez dans cette zone avec votre souris, et vous verrez toute une série de chiffres et de lettre qui se mettront à changer. Cela permet de rajouter un peu d’aléatoire dans votre cryptage et donc rend votre dossier plus difficile à décrypter. Une fois que vous avez joué un peu avec, cliqué sur ‘format’ et le processus de création finalise votre dossier crypté !

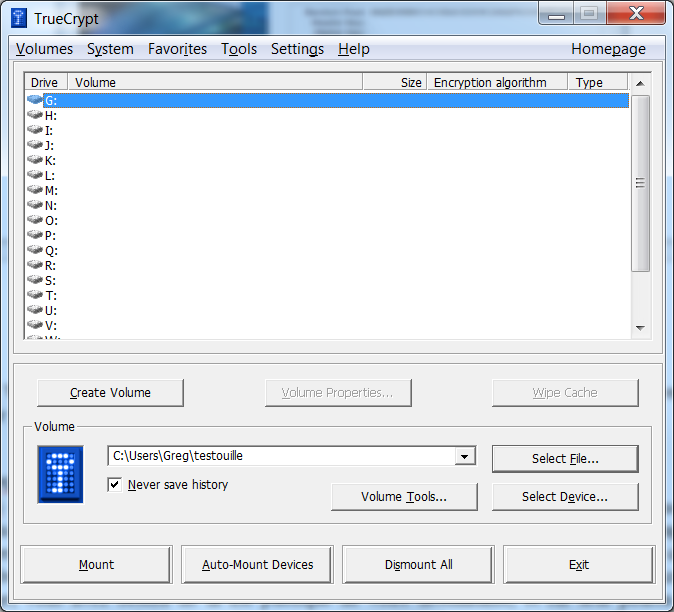

Voilà ! Votre dossier est créé et prêt à être utilisé ! Nous allons donc maintenant l’activer afin de pouvoir y mettre des fichiers dedans. Dans la fenêtre d’accueil, Sélectionnez la première lettre de lecteur disponible, puis en bas sur select file. Dans la fnêtre qui s’ouvre, choisissez votre dossier crypté et puis une fois bien sélectionné, cliquez sur mount. La le programme vous demandera de rentrer le mot de passe et, si vous avez utilisé cette option, la clé que vous avez créée pour décrypter votre dossier. Votre dossier crypté est prêt l’emploi !

Attention, sous certains systèmes Linux, pour pouvoir ouvrir correctement les containers TrueCrypt, j’ai du modifier mon /etc/fstab. Si besoin, je remettrai les manipulations à faire.

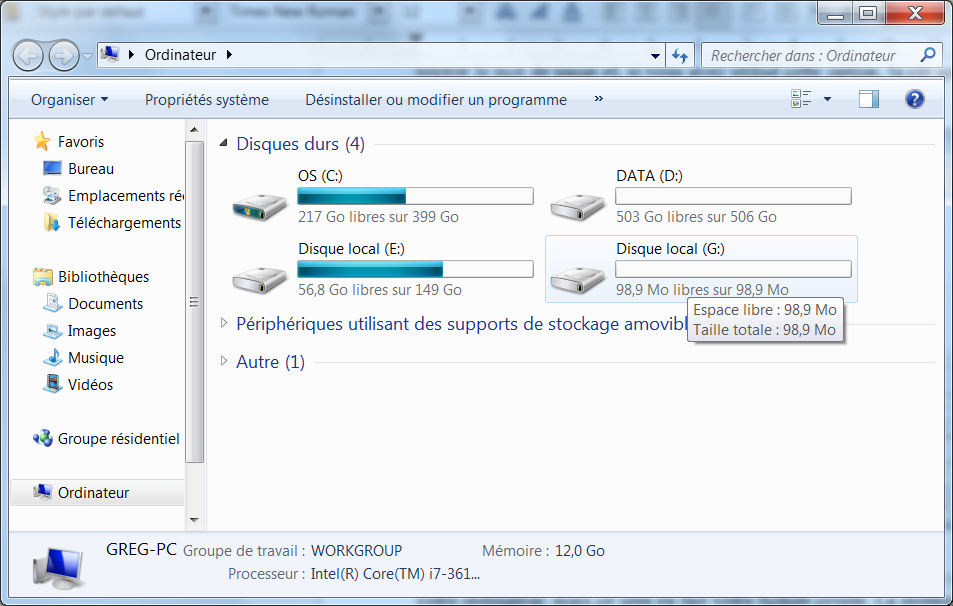

Pour votre ordinateur, le fait de cliquer sur ce bouton ‘Mount’ fera comme si vous branchiez une clé usb sur votre ordinateur, mais ce sera en fait votre fichier crypté. La preuve en image :

Comme la première lettre de lecteur dans TrueCrypt était G, mon dossier crypté s’est placé là. Je peux l’utiliser comme si c’était une clé USB normale ! Ensuite, quand vous avez fini de travailler dessus, il suffit de cliquer sur dismount, dans le programme (à la place du bouton mount, sur lequel vous avez cliqué pour monter votre dossier).C’est comme si vous débranchiez juste une clé USB. Voilà! Vous savez à peu près tout sur l’utilisation de base de ce super logiciel!

Désireux de mieux vous protéger en ligne? Retrouvez l’ensemble des techniques pour protéger votre vie privée en ligne sur la page votre vie privée

Vous aimez mes petits articles ou histoires? Vous voulez me soutenir ou me remercier? Choisissez la façon qui vous convient le mieux!

Retour PingTrueCrypt pour les débutants | Le Scoop ...

Merci Greg,

Je vais tester l’option 2 sur ma clé usb.

J’espère que ça ne va pas effacer le contenu (que je sauvegarderai avant malgré tout)

Dans le cas où tu formates la clé pour la crypter entièrement, oui ça va supprimer toutes les données. Tu cryptes ton média et ensuite tu remets les données dessus. Et puis tu connais l’adage en informatique: on est jamais trop prudent, les backups c’est important! (ça rime en plus!)

Bonjour et merci pour les explications.

Mais l’existence du fichier crypté apparaît, certes sous le nom de « Disque local ». Peut-on supprimer cette indiscrétion ? Il vaudrait mieux qu’il soit enfoui dans l’arborescence du dique dur.

Il n’apparait dans l’arborescence que lorsque vous avez décrypté le fichier. Lorsque vous ne l’utilisez pas, il se conduit comme un simple fichier. Vous pouvez également décider de cacher le fichier (le rendre invisible). (Désolé de la réponse tardive, votre message avait atterri dans les spams et je ne l’ai remarqué qu’aujourd’hui.